En entreprise comme dans un réseau domestique, le contrôle d'accès au LAN (réseau local) est primordial pour garantir la sécurité des données transmises sur ce réseau, on connaît tous la classique authentification par mot de passe est la méthode d'authentification utilisée dans la grand majorité des points d'accès (= AP) grand publique, mais un simple mot de passe ne permet pas, par exemple, de donner des accès différents au réseau en fonction des utilisateurs, pour pallier à ce problème, le standard 802.1x a été créé, il est normalisé dans la RFC . Ce standard s'appuie sur le protocole EAP que nous allons détailler dans cet article.

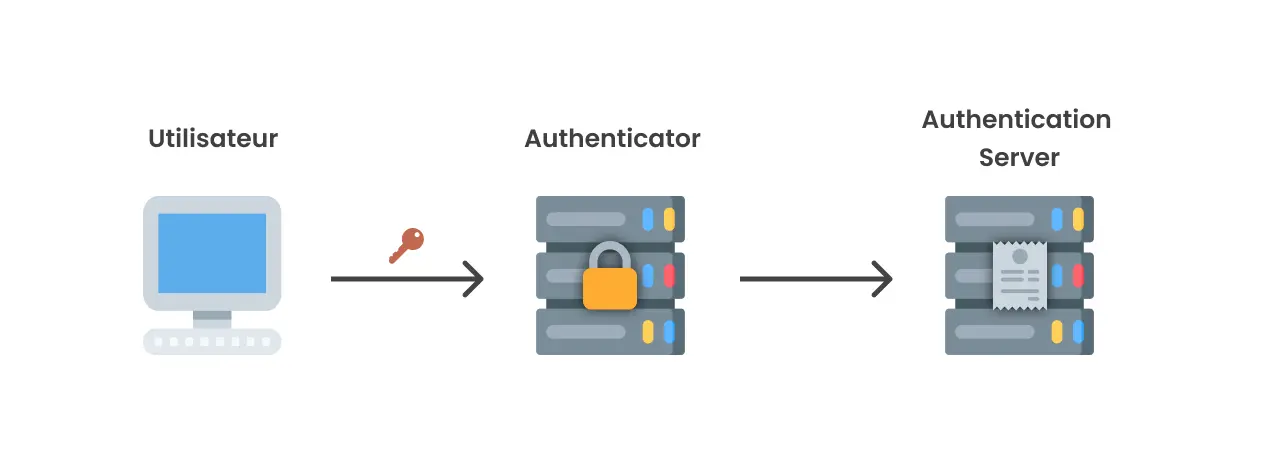

L'authenticator (un point d'accès wifi dans notre exemple mais la même chose peut être mis en place en Ethernet) est un intermédiaire entre l'utilisateur et l'authentication server, la majorité du temps un serveur RADIUS.

.webp)

Identity request correspond à la demande du username au client par l'authenticator

Identity response est ce nom d'utilisateur, cette information est demandée pour permettre à l'Authentication Server de savoir quelle challenge demander, il existe plusieurs types de challenge en voici quelques-uns

MD5(simple mot de passe hashé avec MD5, cette méthode est controversée car MD5 n'est pas considéré comme sécurisé).SIM(authentification basée sur la carte SIM).NFC(authentification basée sur le protocole NFC, c'est par exemple utilisé sur les badges d'entreprise.)

Le ou les challenges sont ensuite envoyés tour à tour dans des paquets Challenge Request.